Im ersten Teil haben wir einen Überblick über die Gefahren für Computersysteme gegeben. Der vorliegende zweite Teil erklärt die gebotenen Sicherheitsmaßnahmen. Wer diese beherzigt, wird mit einem hohen Maß an Wahrscheinlichkeit von bösen Überraschungen – und nicht reparablen Schäden – verschont bleiben. Der dritte Teil der Serie wird die Maßnahmen aus der Sicht eines Anwenders zeigen und das Wichtigste noch einmal zusammenfassen.

In seiner jahrtausendelangen Evolution hat der Mensch gelernt, sich gegen alle möglichen Gefahren zu schützen oder ihnen – wo kein zuverlässiger Schutz möglich ist – zumindest aus dem Weg zu gehen: Man geht zum Arzt, um sich behandeln, heilen oder impfen zu lassen; man läuft aus Angst vor Dieben nachts nicht durch dunkle Gassen, und an den Türen schützen Schlösser vor ungebetenen Gästen im Haus.

Für die Gesundheit und den Schutz des Computers wird deutlich weniger Zeit und Geld investiert, dabei kann die Beschädigung und der Verlust von Daten auch an die Substanz gehen – zumindest wenn man damit seinen Lebensunterhalt verdient. Dabei muss es weder aufwendig noch teuer sein, den Rechner vor den Angriffen von Hackern zu schützen.

Anti-Viren Programme

Viren gelangen über Datenträger oder Downloads auf einen Rechner, verbreiten sich und führen eine festgelegte Schadfunktion aus. Anti-Viren(AV)-Programme kennen die Schädlinge und ihre Tücken – deshalb sind sie mit einer Impfung zu vergleichen, durch die ein Organismus Antikörper bildet. In den Labors der AV-Software-Entwickler wird für jeden entdeckten Schädling eine Signatur erstellt. AV-Programme verfügen über eine Datenbank, in der sämtliche bekannte Signaturen hinterlegt sind; der Echtzeitschutz einer AV-Software prüft jede Datei, die auf dem Rechner geöffnet wird, auf diese bekannten Schädlinge. Je nach Programmeinstellungen wird eine befallene Datei desinfiziert, in Quarantäne verschoben oder gelöscht. Gelingt die Desinfektion, so kann die kurierte Datei weiter verwendet werden.

Ist das Anti-Viren-Programm sich nicht sicher, ob eine Infektion vorliegt, wird die verdächtige Datei in die Quarantäne verschoben; der Nutzer muss entscheiden, wie er mit ihr umgehen will. Mutmaßliche Schädlinge können bei den AV-Softwareherstellern eingeschickt werden, die dann prüfen, ob es sich um eine schädliche Infektion oder nur eine dem AV-Programm unbekannte Datei handelt.

Lassen sich Schädlinge nicht durch Desinfektion beseitigen, hilft nur noch das Löschen der gesamten Datei. Wenn dabei eine wichtige Programm- oder Systemdatei gelöscht wird, muss unter Umständen das Programm oder im schlimmsten Fall sogar das gesamte Betriebssystem neu installiert werden.

AV-Programme müssen immer auf dem neuesten Stand sein, um sicher zu wirken. Daher aktualisieren die Softwarehersteller laufend ihre Virensignaturen, und der Nutzer muss die bereitgestellten Updates in regelmäßigen Abständen auf den Rechner laden. Ein AV-Programm sollte so konfiguriert sein, dass automatisch nach Updates gesucht wird, sobald eine Internetverbindung aufgebaut wird. Da sich Ungeziefer auch auf Datenträgern und vernetzten Rechnern aufhalten kann und dort nur darauf wartet, eine Invasion auf ein bislang sauberes System zu starten, sollten diese unbedingt manuell nach Viren gescannt werden, bevor Dateien geöffnet oder die Netzverbindung hergestellt wird. In einem Netzwerk sollten alle Rechner über einen Virenschutz verfügen.

AV-Programme spüren Viren, Würmer, teilweise Trojaner und Spyware auf

Da die AV-Software nur Schädlinge aufspüren kann, deren Signatur sich in der AV-Datenbank befindet, ist eine hundertprozentige Sicherheit nicht möglich; schließlich werden laufend neue Schädlinge entwickelt, so dass es immer eine Lücke zwischen dem Streuen eines Schädlings und der Entwicklung der Entfernungsroutine geben wird.

Teilweise kann die Heuristiksuche Abhilfe schaffen: Sie spürt Dateien mit verdächtigem Code auf und kann so mutmaßliche Schädlinge entdecken, für die noch keine Signatur erstellt wurde. Die Fehlerquote ist dabei jedoch relativ hoch, da auch „gesunde“ Dateien als fragwürdig eingestuft werden, sofern sie dem AV-Programm unbekannt sind. Man sollte also genau prüfen, welche Dateien gelöscht und welche behalten werden.

Wenn man achtsam mit externen Daten, Anhängen, Datenträgern und fremden Rechnern im eigenen Netzwerke umgeht, das AV-Programm updatet und regelmäßig das System nach Schädlingen scannt, ist schon viel für die Sicherheit getan. Falls sich ein Rechner verdächtig verhält, kann über die Online-Scans verschiedener Hersteller nach Schädlingen gesucht werden. Manches Ungeziefer gräbt sich allerdings so tief in das System ein, dass es nicht ohne weiteres entfernt werden kann. Für diese Spezialfälle gibt es Entfernungstools im Internet oder Anleitungen, wie eine Säuberung möglich ist. (Link: http://sicherheit.ipro.de/schutz/av-software)

Firewalls

Die Hauptaufgabe einer Firewall besteht darin, einzelne Netzabschnitte zu trennen und den Netzwerkverkehr zwischen verschiedenen Netzen zu kontrollieren. Welche Anfragen von innen nach außen weiter geleitet werden und welche Anfragen von außen kommend auf den Rechner dürfen, kann vorgegeben werden. Man könnte eine Firewall mit einem Sicherheitsbeauftragten an einem Museumseingang vergleichen, der entscheidet, wer das Museum betreten darf. Beim Einlass werden die Taschen nach Kameras und Waffen durchsucht; wenn die Besucher das Haus wieder verlassen, wird kontrolliert, ob sich in den Taschen zusätzlicher Inhalt aus den Vitrinen befindet.

Software- oder Personal Firewalls werden als Programme auf Rechnern installiert, die einen Internetzugang haben. Der Nutzer entscheidet, welche Zugriffe vom Rechner nach außen und umgekehrt gestattet werden. Die meisten Produkte melden, wenn ein Programm versucht, eine Netzwerkverbindung in das Internet oder in das lokale Netz aufzubauen.

Diese Verbindung kann dann vom Benutzer zugelassen oder gesperrt werden. Von außen angeforderte Verbindungen wie beispielsweise Hackerangriffe werden abgeblockt. Einige trojanische Pferde melden sich nach der Installation automatisch im Internet an, um weitere Dateien nachzuinstallieren. Hier kommt die Software-Firewall zum Einsatz, die für jedes Programm, das im Hintergrund Kontakt zum Internet aufnehmen will, die Erlaubnis des Benutzers anfordert. Wenn ein Zugang gesperrt ist, können Trojaner keinen Schaden mehr anrichten. Da sich die Programmierer von Malware auch damit beschäftigen, Host-Firewalls zu umgehen oder gar zu deaktivieren, bieten Software-Firewalls oft nur einen bedingten Schutz. Wie bei Virenscannern ist darauf zu achten, dass die Programme regelmäßig aktualisiert werden. Gegenüber einer Hardware-Firewall, die automatisch Antworten auf nach außen gerichtete Anfragen zulässt, beobachtet die Software-Firewall den Datenaustausch in beide Richtungen.

Eine Hardware- oder auch Netzwerk-Firewall ist ein spezifisches Gerät, das ausschließlich als Firewall eingesetzt wird. Auf dieser Hardware-Komponente können aber noch andere Dienste laufen. Das Branchen-EDV-Haus Ipro verkauft seinen Kunden beispielsweise die Netzwerk-Firewall „Intranator“, auf der unter anderem noch ein E-Mail-Server läuft, der Mails aus dem Internet abruft und nach Viren und Spams scannt, bevor er sie an den Empfänger weiterleitet. Außerdem ist ein Virenscanner, der aufgerufene Internetseiten und Downloads auf schadhaftem Code prüft, Teil des „Intranators“.

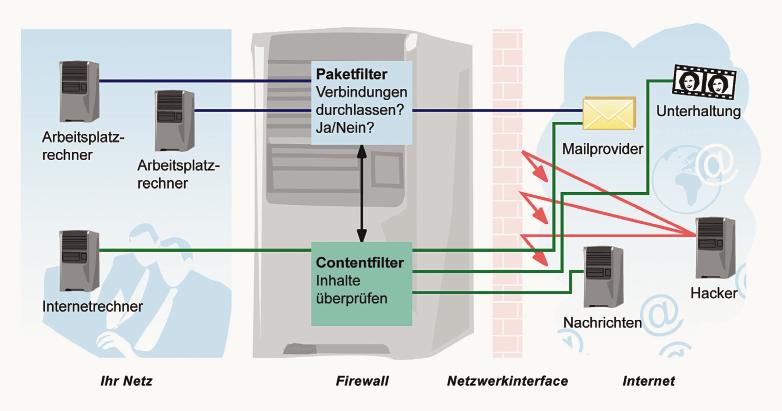

Wie funktioniert eine Firewall?

Eine Firewall kann aus verschiedenen Softwarekomponenten bestehen:

Der Paketfilter. Damit Computer Daten austauschen können, werden diese in so genannte „Pakete“ verpackt. Eine große Datei wird vom sendenden Rechner in kleine Häppchen zerteilt, die dann über das Netzwerk geschickt und beim Empfänger wieder zusammengesetzt werden.

In Paketfiltern wird definiert, welche Pakete die Firewall passieren dürfen. Nicht autorisierte Pakete verwirft der Paketfilter. Daten, die – beispielsweise von einem Spyware-Programm – an einen unbekannten Rechner geschickt werden sollen, werden ausgefiltert, unbekannte Pakete werden abgeblockt.

Der Contentfilter. Während Paketfilter überprüfen, von wo nach wo Pakete verschickt werden, kontrolliert ein Contentfilter, was verschickt wird. Hierfür können die empfangenen Pakethäppchen bei Bedarf zusammen gesetzt und nach bestimmten Kriterien gefiltert werden. Wenn bestimmte Inhalte wie Erotikangebote, Viren oder unerwünschte Scripts aus dem Netzwerkverkehr ausgefiltert werden sollen, kommt ein Contentfilter zum Einsatz.

Neben der Installation von Schutzprogrammen und dem Einsatz zusätzlicher Hardware lohnt es sich, einen Blick in die Sicherheitseinstellungen der Internet- und E-Mail-Programme zu werfen. Link: http://sicherheit.ipro.de/schutz/firewall

Programmeinstellungen

Bei Windows-Systemen sind werkseitig Internet Explorer und Outlook Express für ein komfor-tables Handling eingestellt. Sowohl Webseiten als auch E-Mails können mit Hilfe von Scripts anschaulicher gestaltet werden. Eingebettete Scripts werden beim Ansehen der E-Mail ausgeführt, wenn im E-Mail Programm der HTML-Modus aktiviert und die Vorschau-Funktion eingeschaltet ist. Im Webbrowser kann das automatische Ausführen von Scripts erlaubt oder unterbunden werden.

Durch Scripts können auch gefährliche Programmcodes übertragen werden; es genügt also nicht, verdächtige E-Mails oder Anhänge nicht zu öffnen. Man sollte sich auch mit den Einstellungen des Web-Browsers und des E-Mail-Clients befassen, um die Gefahr einzudämmen. Auch ActiveX-Komponenten, die für das Windows-Update benötigt werden, können schädliche Codes enthalten. Es empfiehlt sich daher, ActiveX generell auszuschalten, vertrauenswürdige Seiten aber zu aktivieren. Diese Variante – also generell die Tür zu schließen und nur für Bekannte zu öffnen – ist sowohl für das Eigenheim als auch für den Browser eine ideale Lösung.

Link: http://sicherheit.ipro.de/schutz/sicherheitseinstellungen

Updates

Auch moderne Betriebssysteme sind unausgereift, wenn es um die Sicherheit geht. Es gibt genug findige Köpfe, die offene Türen und Schlupflöcher in den Quellcodes aufspüren. Sie missbrauchen diese Sicherheitslücken, um neue Schädlingsvarianten oder andere Wege in fremde Rechner auszuprobieren. Für bereits entdeckte Probleme stellen die Softwarehersteller Patches zur Verfügung – wie etwa die Servicepacks von Microsoft, die hier die Türen wieder winddicht machen. Sowohl das Betriebssystem als auch die Internet- und Schutzprogramme sollten auf dem neuesten Stand sein, um die Sicherheit des Systems zu gewährleisten.

Link: http://sicherheit.ipro.de/schutz/updates

Der Computer ist im Vergleich zum Menschen zwar eine sehr junge Spezies, aber er entwickelt sich mit rasender Geschwindigkeit. Wer nicht am Ball bleibt und sich laufend um den Schutz seiner Daten kümmert, lebt riskant. Vordergründig leidet man unter dem herbstlichen Grippevirus zwar mehr, aber im Hintergrund richtet ein Computerschädling vielleicht einen großen Schaden an, dessen Folgen noch immer wirksam sind, wenn der reale Schnupfen längst wieder abgeklungen ist.

Antje Krause-Harder und Roland Walter

Teilen: